МОДЕЛЬ УГРОЗ | Простым языком на примере

Модель угроз: как определить, какие угрозы актуальны для вашей ИСПДнПодробнее

Методика разработки частной модели угроз для информационной системы персональных данныхПодробнее

Моделирование угроз ИБ по новой методике ФСТЭК!Подробнее

Организационное и правовое обеспечение ИБ: задание "Частная модель угроз безопасности ПДн"Подробнее

Моделирование угроз для приложенийПодробнее

Новая методика ФСТЭК. Как теперь моделировать угрозы ИБ?Подробнее

Модель угроз информационной безопасности по ФСТЭК 2023Подробнее

Составление модели угроз безопасности информации как основа мероприятий по защите информации.Подробнее

Межблогерский вебинар. Моделирование угроз ИБПодробнее

Защита [качества] данных: модели угроз и методы противодействияПодробнее

![Защита [качества] данных: модели угроз и методы противодействия](https://img.youtube.com/vi/vJSTu17NBAk/0.jpg)

Модель нарушителяПодробнее

Светлана Газизова. Моделирование угроз — чтобы голова не болелаПодробнее

Какие бывают виды сетевых атак?Подробнее

Алексей Лукацкий. Основные сценарии реализации угроз и их преломление на методику оценки ФСТЭКПодробнее

Виды угроз безопасности информации. Угрозы и нарушители безопасности информацииПодробнее

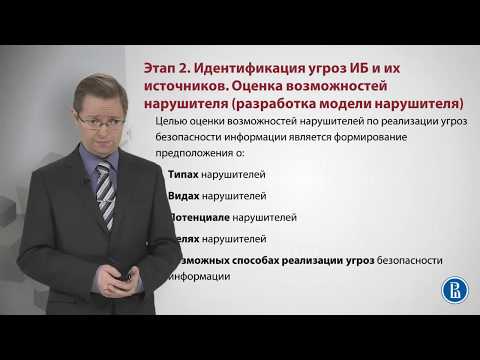

Идентификация угроз безопасности информации и их источниковПодробнее

Как построить действительно эффективную систему защиты персональных данныхПодробнее