Técnica para Obtener Persistencia por SSH en Linux - Hacking Ético y Ciberseguridad #SHORTS

👉 Cómo Usar el Protocolo SSH para HACKING ÉTICO | Pivoting, Hydra Persistencia y ExploitsПодробнее

Cómo Conseguir Persistencia Utilizando el Protocolo SSH - Hacking Ético y Ciberseguridad #SHORTSПодробнее

Cómo Conseguir Persistencia SSH en LINUX | Hacking Ético y Ciberseguridad #SHORTSПодробнее

Cómo Hacer PIVOTING SSH con SSHUTTLE - Hacking Ético y Ciberseguridad #SHORTSПодробнее

Aprende a Hacer SSH Port Forwarding en Menos de 1 Minuto #SHORTSПодробнее

🔴 Debes Aprender a Compartir Archivos por la Red antes de Aprender Hacking Ético 🥷 #SHORTSПодробнее

Cómo Detectar Vulnerabilidades con NMAP | Hacking Ético y CIBERSEGURIDAD #SHORTSПодробнее

👉 Tecnica de Pivoting en Linux Protocolo SSH - Hacking Ético y CiberseguridadПодробнее

Cómo ESCALAR PRIVILEGIOS en LINUX | Hacking Ético y Ciberseguridad #SHORTSПодробнее

Truco para Escalar Privilegios en Linux | Hacking Ético y Ciberseguridad #SHORTSПодробнее

👉Cómo Enumerar y Detectar Vulnerabilidades Puerto 445 Samba - Hacking Ético y Ciberseguridad #SHORTSПодробнее

Aprende lo Básico de HACKING ÉTICO en Menos de 1 Minuto - Explotación de Vulnerabilidades #SHORTSПодробнее

Escalada de Privilegios Vulnerabilidad Path de Linux | Ciberseguridad #SHORTSПодробнее

Técnica OSINT para Conocer Información de un Dominio con Kali Linux #SHORTSПодробнее

La Importancia de Saber PROGRAMAR en BASH para HACKING ÉTICO #SHORTS #ciberseguridadПодробнее

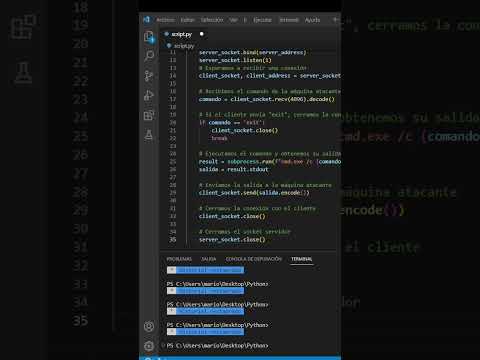

Cómo Utilizar Sockets en Python para crear una Reverse Shell desde Kali Linux #SHORTSПодробнее

🔴 Qué es la VULNERABILIDAD ETERNALBLUE y por qué es tan IMPORTANTE en WINDOWS #SHORTSПодробнее

🐧 Creamos un SCRIPT de BASH para Escalar Privilegios en LINUX | Hacking Ético #SHORTSПодробнее

Cómo Codificar y Decodificar en BASE64 desde KALI LINUX #SHORTSПодробнее